Configuration des ACLs étendues, scénario 3

Objectif:

- Filtrer le trafic réseau à l'aide d'une ACL étendue.

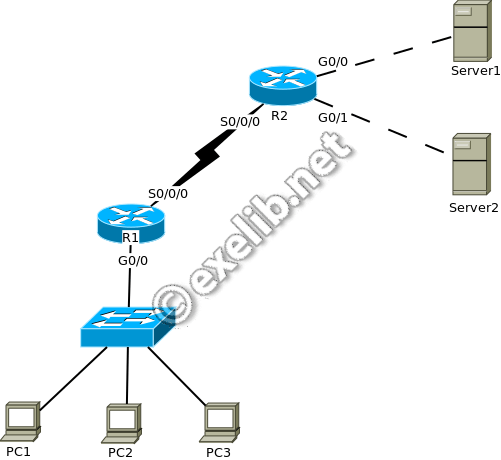

Topologie:

Table d'adressage:

|

Périphérique |

Interface |

Adresse IP |

Masque de |

Passerelle par défaut |

|---|---|---|---|---|

|

R1

|

G0/0 |

172.31.1.126 |

255.255.255.224 |

N/A |

|

S0/0/0 |

209.165.1.2 |

255.255.255.252 |

N/A |

|

| R2 |

G0/0 |

64.100.1.1 |

255.254.0.0 |

N/A |

| G0/1 | 64.102.1.1 | 255.254.0.0 | N/A | |

| S0/0/0 | 209.165.1.1 | 255.255.255.252 | N/A | |

|

PC1 |

NIC |

172.31.1.101 |

255.255.255.224 |

172.31.1.126 |

|

PC2 |

NIC |

172.31.1.102 |

255.255.255.224 |

172.31.1.126 |

|

PC3 |

NIC |

172.31.1.103 |

255.255.255.224 |

172.31.1.126 |

|

Server1 |

NIC |

64.101.255.254 |

255.254.0.0 |

64.100.1.1 |

|

Server2 |

NIC |

64.103.255.254 |

255.254.0.0 |

64.102.1.1 |

Travail à faire:

Configurer et appliquer une liste de contrôle d'accès nommée pour implémenter la stratégie suivante :

-

Bloquez les accès HTTP et HTTPS de PC1 à Server1 et Server2.

-

Bloquez l'accès FTP de PC2 à Server1 et Server2.

-

Bloquez l'accès ICMP de PC3 à Server1 et Server2.

Configuration de l'ACL:

!auteur aitmoulay !exelib.net !Refusez à PC1 l'accès aux services HTTP et HTTPS sur Server1 et Server2 R1(config)#ip access-list extended FILTER R1(config-ext-nacl)#deny tcp host 172.31.1.101 host 64.101.255.254 eq 80 R1(config-ext-nacl)#deny tcp host 172.31.1.101 host 64.101.255.254 eq 443 R1(config-ext-nacl)#deny tcp host 172.31.1.101 host 64.103.255.254 eq 80 R1(config-ext-nacl)#deny tcp host 172.31.1.101 host 64.103.255.254 eq 443 !Refusez à PC2 l'accès aux services FTP sur Server1 et Server2. R1(config-ext-nacl)#deny tcp host 172.31.1.102 host 64.101.255.254 eq 21 R1(config-ext-nacl)#deny tcp host 172.31.1.102 host 64.103.255.254 eq 21 !Empêchez PC3 d'envoyer une requête ping à Server1 et Server2. R1(config-ext-nacl)#deny icmp host 172.31.1.103 host 64.101.255.254 R1(config-ext-nacl)#deny icmp host 172.31.1.103 host 64.103.255.254 !Autorisez tout autre trafic R1(config-ext-nacl)#permit ip any any

Application de l'ACL:

L'emplacement approprié de la liste de contrôle d'accès est l'interface G0/0 de R1 dans le sens IN

R1(config)#interface g0/0 R1(config-if)#ip access-group FILTER in